С офтуера за шпиониране „Пегас“ (Pegasus) стряска съня на обикновени хора, но и на шейхове, премиери и президенти.За опасността от зловредната програма, дело на израелската компания „Ен Ес О Груп“ (NSO Group) преди дни алармира и Европейският надзорен орган по защита на данните. И поиска забраната на „Пегас“ и на други сродни софтуери в ЕС.

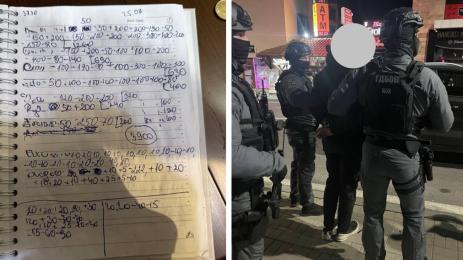

През ноември 2019 г. американски репортер засне устройство за прихващане, показано на търговското изложение за вътрешна сигурност Milipol, в Париж. Разработено от израелската компания за киберсигурност NSO Group, устройството беше поставено в задната част на микробус за по-добра мобилност, като от компанията обявиха, че не работи с телефонни номера в САЩ. От основаването на израелската кибер компания през 2010 г., това вероятно бе първият път, когато произведена от NSO преносима базова приемо-предавателна станция (Base Transceiver Station) е представена в медиен репортаж. Базовата приемо-предавателна станция (BTS), наричана още „фалшива клетъчна кула“ или „IMSI Catcher“ принуждава мобилните телефони в обхват да се свържат с нея, заблуждавайки ги, че е стандартна клетъчна кула, като прихванатият трафик може да бъде манипулиран. Друг вариант е да се използва достъп до мобилния оператор на целта. В този случай, няма нужда от фалшива клетъчна кула, а се манипулира наличната мрежова инфраструктура. Докато при „Пегас“ (Pegasus) е по-различно. Софтуера има способността да атакува устройства от разстояние без участието на целта, чрез „мрежова инжекция“ или известно още, като нулево кликване, предоставяйки уникално предимство на NSO Group, пред своите конкуренти на глобалния пазар за шпионски софтуер. Pegasus беше причината за световно разследване, което установи, че шпионския софтуер е бил използван за следене на стотици хиляди мобилни устройства, по целия свят.

Какво отличава Pegasus от други шпионски софтуери?

Предлаганият от NSO Group или Q Cyber Technologies, Pegasus, известен още като Q Suite е „водещо световно решение за киберразузнаване, което позволява на правоприлагащите органи и разузнавателните агенции да извличат дистанционно и тайно“ данни „от почти всякакви мобилни устройства“, което е разработено от ветерани от Израелските разузнавателни служби. До 2018 г. клиентите на NSO Group можеха да разчитат на SMS и WhatsApp съобщения, с които да подмамят даден потребител да отвори злонамерена връзка, което води до заразяване на мобилното устройство. Брошура на Pegasus описва това като Подобрено Съобщение за Социално Инженерство (Enhanced Social Engineering Message). При опит за отваряне на злонамерена връзка, под формата на ESEM, телефонът се насочва към сървър, който проверява операционната система и изпраща подходящия пакет за дистанционен контрол. В доклада си от октомври 2019 г. Amnesty International за първи път документира използването на „мрежови инжекции“, които позволяват да се инсталира шпионски софтуер, „без да изискват никакво взаимодействие от страна на целта“. Pegasus може да бъде инсталиран и без никаква намеса от потребителя на дадено устройство по различни начини. Една от опциите е чрез ефира, с изпращането на скрито пуш съобщение, което кара устройството да зареди шпионски софтуер, без потребителя да разбира за инсталирането. Това е „уникалността на NSO, която значително отличава решението Pegasus“ от всеки друг шпионски софтуер, наличен на пазара, съобщава компанията.

Кои устройства са уязвими?

Абсолютно всички устройства! IPhone са особено уязвими към Pegasus, чрез приложението iMessage на Apple и протокола на услугата Push Notification Service (APNs), на който шпионския софтуер се базира. Pegasus може да представлява приложение, което да се изпраща като пуш известие, през сървърите на Apple и да се инсталира на iPhone. През август 2016 г. лабораторията към Университета в Торонто, Citizen Lab, съобщи на фирмата за киберсигурност Lookout, за съществуването на Pegasus и заплахата за Apple. Докато през април 2017 г. Lookout и Google публикуваха подробности за версията на Pegasus за Android. Последваха и обвинения от WhatsApp, че NSO Group е използвала уязвимост във функцията за видеообаждания, през октомври 2019 г. „Потребителя би получил нещо, което прилича на видеообаждане, но това не е нормално обаждане. След като телефонът звънне, нападателят тайно предава злонамерен код в опит да зарази телефона на жертвата със шпионски софтуер. Потребителят дори не трябва да отговаря на обаждането“, каза шефът на WhatsApp Уил Каткарт. През декември 2020 г. в доклад на Citizen Lab се отбелязва как правителствените служители са използвали Pegasus, за да хакнат 37 телефона, принадлежащи на журналисти, продуценти, водещи и ръководители в Al Jazeera и базираната в Лондон телевизия Al Araby през юли-август 2020 г., използвайки уязвимост неизвестна за разработчиците на iOS 13.5.1, позволяващ хакването новия тогава iPhone 11 на Apple. Въпреки че атаката не работи срещу iOS 14 и по-нови версии, в доклада се казва, че наблюдаваните инфекции вероятно са само малка част от общия брой атаки, като се има предвид глобалната клиентска база на NSO Group и очевидната уязвимост на почти всички устройства iPhone преди актуализацията на iOS 14.

Как шпионският софтуер достига желаното устройство? Необходимо само да се подаде телефонния номер за мрежова инжекция на целта, към системата Pegasus. „Останалото се прави автоматично от системата“, се казва в брошурата, като шпионския софтуер бива инсталиран в повечето случаи. Но в някои случаи, мрежовите инжекции може да не работят. Дистанционната инсталация е неуспешна, когато дадено устройство не се поддържа от системата на NSO или операционната му система е надстроена с нови защити за сигурност. Един от начините да се избегне Pegasus е да се смени браузъра по подразбиране на телефона. Според брошурата на Pegasus „инсталацията от браузъри, различни от стандартните за устройството, като Chrome за Android устройства, не се поддържат от системата“. При тези случаи, инсталацията бива прекратена и браузърът на атакуваното устройство ще покаже предварително определена, безобидна уеб страница, така че потребител да не добие представа за неуспешния опит за атака. Това би довело вероятно до използването ESEM. Pegasus може да бъде и „ръчно инжектиран и инсталиран за по-малко от пет минути“, ако има възможност за физически достъп до желаното устройство.

Абсолютно всички устройства са уязвими

До каква информация има достъп Pegasus?

Веднъж заразено, устройството се превръща в дигитален шпионин, под пълния контрол на нападателя. След инсталиране, Pegasus се свързва със сървърите за командване и контрол на нападателя, за да получава и изпълнява инструкции и да изпрати данните на целта, като пароли, списък с контакти, събития в календара, текстови съобщения и гласови повиквания на живо, дори при използването на приложения с криптирани от край-до-край съобщения. Нападателят може да контролира камерата и микрофона на телефона и да използва GPS функцията за проследяване на устройството. За да се избегне голямото потребление на данни, което може да предупреди потребителя за нещо нередно, Pegasus изпраща само планирани актуализации до сървърите. Шпионският софтуер е проектиран така, че да не може да бъде открит при криминалистичен или съдебен анализ, да избягва засичане от антивирусен софтуер и може да бъде деактивиран и премахнат, когато и ако е необходимо, само от нападателя.

Как може да се предпазим?

При висока киберхигиена, потребителите може да предпазят от подмамващи ESEM. Но когато Pegasus използва уязвимост в операционната система на устройството, не може да се направи нищо, което да спре мрежовата инжекция. Най-лошото е, че потребителя дори няма да разбере за това, освен ако устройството не бъде сканирано в лаборатория за цифрова сигурност. Преминаването към по-стар модел телефон, който позволява само обаждания и съобщения, със сигурност ще ограничи изтичането на данни, но едва ли ще намали значително риска от заразяване. Също така, всички други устройства, използвани за имейли и приложения, ще останат уязвими, освен ако човек не се откаже изцяло от използването на тези, превърнали се в основни, услуги. Най-добро, което може да се направи, е устройствата да имат инсталирана всяка актуализация на операционната система и корекция за сигурност, предлагана от производителите на устройства. За потребителите с по-големи финансови възможности, най-ефективен варианта е, периодично да подменят устройствата си. Тъй като шпионският софтуер е в хардуера, нападателят ще трябва успешно да заразява всяко ново устройство при всяка подмяна. Това може да създаде за нападателя логистични разходи и технически предизвикателства. Освен ако не разполага с неограничени ресурси или това е държавната власт.

Източник: NSO Group, Citizen Lab, Lookout, The Washington Post

Николай Ваташки

Николай Ваташки